Perftech Filter Pošte za podjetja in fizične osebe

Filter za prihodno pošto uporablja več različnih tehnologij za zagotavljanje točnega filtiranja brez velikega števila napačno zaznanih legitimnih sporočil kot nezaželene. Neglede na to koliko se trudimo zlonamerni pošiljatelji bodo še vedno v redkih primerih uspeli dostaviti nezaželeno pošto. Človeški faktor je pri pošti izjemno pomemben zato priporočamo, da uporabnike redno izobražujete o varni uporabi pošte. Priporočamo redno izvajanje phishing preizkusov saj na ta način pridobite informacije glede varnostnega znanja zaposlenih in kje ga lahko izboljšate. Ob izvajanju phishing preizkusov vam svetujemo, da sodelujete z izvajalci preizkusa in jim svetujete kako izvesti preizkus za vaše okolje na čim boljši način tako, da pridobite celotno sliko kje so šibke točke v vašem podjetju tudi pri najbolj varnostno ozveščenih zaposlenih.

Prednosti sistema za filtiranje

-

Aktivno samodejno in ročno prilagajanje delovanja filtra za boljše filtiranje glede na trende in zaznavo nezaželenih sporočil, ki so bila dostavljena skozi filter pošte kljub filtiranju

-

Uporabljene dobre prakse pri filtiranju pošte in na ta način zagotovljena visoka stopnja filtiranja brez velikega števila napačno zaznanih legitimnih sporočil kot nezaželene

-

Omogočena karantena za uporabnike kar omogoči boljši pregled nad prejeto pošto, ki je bila zaznana kot nezaželena

-

Virus filtiranje z visoko stopnjo zaznave nevarnih datotek in minimalnim številom napačnih zaznav (datoteke zaznane kot virus nikoli vidne v karanteni)

-

Blokirane vrste datotek, ki so običajno uporabljene za dostavo zlonamerne programske opreme

-

Samodejno dodan resnični pošiljatelj na vsako uspešno prejeto sporočilo dostavljeno izven organizacije, kar omogoči boljši pregled nad kdo je pravi pošiljatelj sporočila

-

Storitev je brezplačno vključena v Perftech Pošti

Omejitve sistema za filtiranje

-

Sistem ne omogoča dostopa do centra za sledenje sporočil za vsakega uporabnika ali administratorja domene

-

Politike za filtiranje pošte so splošne in jih ni mogoče individualno prilagajati za vsako domeno ali uporabnika

-

Opozorila, podpise, karantene, poročila in ostale lastnosti filtiranja ni mogoče individualno prilagajati za vsako domeno ali uporabnika

-

Dostop do karantene je omogočen za vse uporabnike in ga ni mogoče deaktivirati glede na domeno ali uporabnika

-

Poročila o nezaželeni pošti so omogočena za vse uporabnike in jih ni mogoče individualno prilagajati ali onemogočiti glede na domeno ali uporabnika

-

Inverval pošiljanja poročil o nezaželeni pošti je enak za vse uporabnike in ga ni mogoče individualno prilagajati glede na domeno ali uporabnika

Strežniki za filtiranje pošte

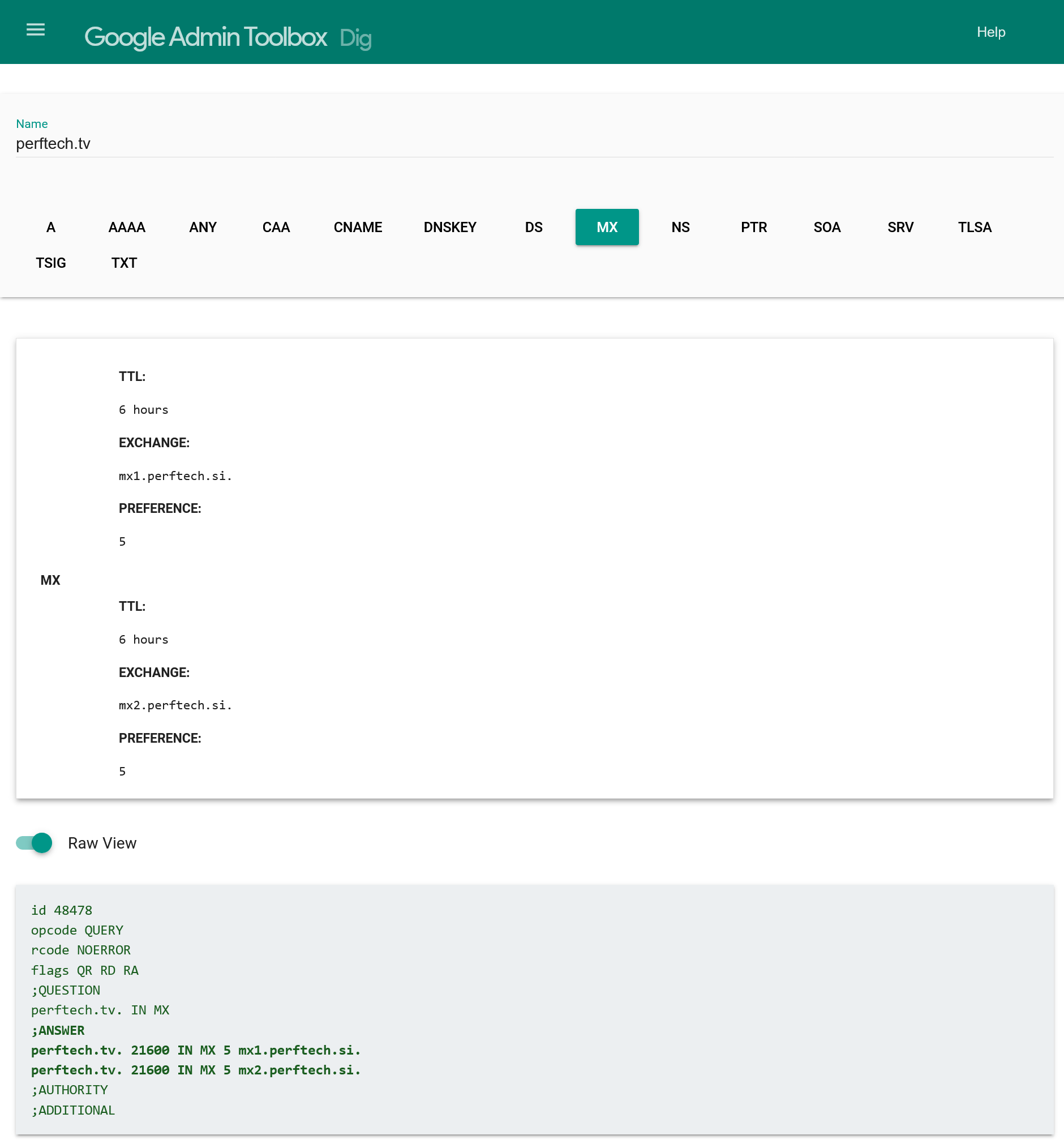

V primeru, da je aktivirano filtiranje prihodne pošte preko storitve Perftech Filter Pošte na vaši domeni so na domeni nastavljeni MX zapisi kot prikazano v tabeli spodaj (primer za domeno perftech.tv):

| Domain | TTL | Class | Type | Priority | Mail Server |

|---|---|---|---|---|---|

| perftech.tv. | Prevzeto | IN | MX | 5 | mx1.perftech.si. |

| perftech.tv. | Prevzeto | IN | MX | 5 | mx2.perftech.si. |

Za preveritev dns zapisov lahko uporabite toolbox.googleapps.com/apps/dig/#MX/. Vnesite ime vaše domene in v primeru, da se izpišejo dns zapisi kot prikazano na sliki ali v tabeli zgoraj potem uporabljate Perftech Filter Pošte (na sliki prikazan primer za domeno perftech.tv).

Kako deluje karantena za nezaželeno pošto

Preberite si uporabniška navodila za karanteno za več informaciji. Sporočila, ki vsebujejo virusno zaznavo ali blokirano vrsto datoteke ne bodo nikoli vidna v karanteni za nezaželena sporočila. V začetni fazi bomo omogočili manjše število sporočil v karanteno za nezaželeno pošto glede na povratne informacije bomo prilagodili delovanje karantene. Predvidevamo, da bo najbolj pogosta napaka uporabnikov napačno dodajanje pošiljateljev na seznam blokiranih ali dovoljenih tako, da priporočamo, da je to prva zadeva, ki se jo preveri če zadeve ne delujejo tako kot pričakovano ter da se napačne vnose odstrani. V tem trenutku so še aktualne globalne izjeme, ki imajo višjo moč kot uporabniške izjeme. Več informaciji na povezavi problematika dodajanja globalnih izjem na filter za pošto.

Kako deluje filtiranje pošte

V tabeli je predstavljeno splošno delovanje filtra za pošto. Vsako prejeto sporočilo gre skozi vse stopnje filtra. V primeru, da pride sporočilo skozi vsa ta preverjanja je na sporočilo potem dodana spam ocena iz SpamAssassin in KAM pravil katera vpliva na to ali bo sporočilo dostavljeno v poštni predal ali blokirano oz poslano v karanteno nezaželene pošte.

Na vsa uspešno sprejeta sporočila bo tudi dodano opozorilo glede resničnega pošiljatelja.

| Stopnja | Tip filtiranja | Tehnologija | Dodatne informacije |

|---|---|---|---|

| 1. stopnja | DNS seznami blokiranih pošiljateljev | DNS | b.barracudacentral.org, zen.spamhaus.org, bl.mailspike.net, bl.spamcop.net, truncate.gbudb.net |

| 2. stopnja | Nastavitve domene, strežnika pošiljatelja | Postfix | Zavrni neznane odjemalce, Zavrni neznane pošiljatelje, Preverjanja SMTP HELO, SPF preverjanje |

| 3. stopnja | Preverjanje vrste vsebine sporočila | Filter vrste vsebine | Blokirane vrste datotek |

| 4. stopnja | Virus preverjanje sporočila in priponk | ClamAV, ESET | Za ClamAV securiteinfo.com in sanesecurity definicije za ESET pa ESET definicije |

| 5. stopnja | Preverjanje vsebine, lastnosti sporočila | Apache SpamAssassin | SpamAssassin in KAM pravila |

| 6. stopnja | Dodajanje opozorila pošiljatelja | Mehanizem za obdelavo pošte | Resnični pošiljatelj |

Razlogi za blokiranje pošte

Na povezavi razlogi za blokiranje pošte je navedeno veliko informaciji zakaj je običajno pošta zavrnjena in kako so pošiljatelji in prejemniki običajno obveščeni glede tega.

Običajno je katera koli stopnja filtiranja lahko razlog za blokiranje pošte. Veliko krat so pošiljatelji na seznamu blokiranih pošiljateljev zato ker je njihov strežnik ali strežnik storitve, ki jo uporabljajo za pošto pošiljal velik volumen nezaželene pošte. Potrebno je veliko nezaželene pošte, da pride strežnik na seznam blokiranih pošiljateljev. Globalni ponudniki pošte npr. Google, Microsoft, Yahoo in ostali so izvzeti iz preverjanja seznama blokiranih pošiljateljev saj preveč krat pridejo na sezname blokiranih zaradi zlorabe njihovih brezplačnih predalov in če teh izjem ni je motena dostava za normalne uporabnike. V primeru, da so domena in poštne storitve pošiljatelja pravilno nastavljene je veliko majn možnosti za blokiranje pošte. Veliko krat se tudi zgodi, da so problematične priponke ali povezave v sporočilih katere povečajo spam oceno in potem blokirajo sporočilo ali dostavijo sporočilo v karanteno za nezaželeno pošto. To lahko vidite kot primer na oceni nazaželene pošte.

Priporočila za pošiljatelje pošte

Upoštevajte priporočila za pošiljanje datotek. Poskrbite, da imate pravilno nastavljene SMTP, SPF, DKIM in DMARC nastavitve na domeni in strežnikih za pošto. Za zaščito vaše domene pred zlorabo poskrbite, da vaš SPF zapis sledi dobrim praksam. Več informaciji glede pogostih razlogov za blokiranje pošte na povezavi razlogi za blokiranje pošte. Poskrbite, da ne pošiljate nezaželene pošte kar pomeni, da vaš strežnik ni na seznamu blokiranih pošiljateljev. Hiter odziv v primeru pošiljanja nezaželene pošte iz običajno zlorabljenega poštnega računa je ključen, da ohranite vaš strežnik iz seznamov blokiranih pošiljateljev. Za testiranje pošiljanje pošte, nastavitev vašega poštnega strežnika in spam ocene vaših sporočil lahko uporabite mail-tester.com (omejeno število testov na dan) ter mxtoolbox.com/diagnostic, mxtoolbox.com/deliverability (neomejeno število testov na dan).

Kako prijaviti nevarne povezave

Priporočamo, da v redkem primeru, ko pride do dostave pošte, ki vsebuje nevarne povezave vse prejete nevarne povezave v poštnih sporočilih prijavite na:

- safebrowsing.google.com/report_phish

- safebrowsing.google.com/report_badware

- microsoft.com/report-unsafe-site

Vse nevarne povezave, ki jih prejmemo v naš honeypot predal prijavimo v najkrajšem možnem času.

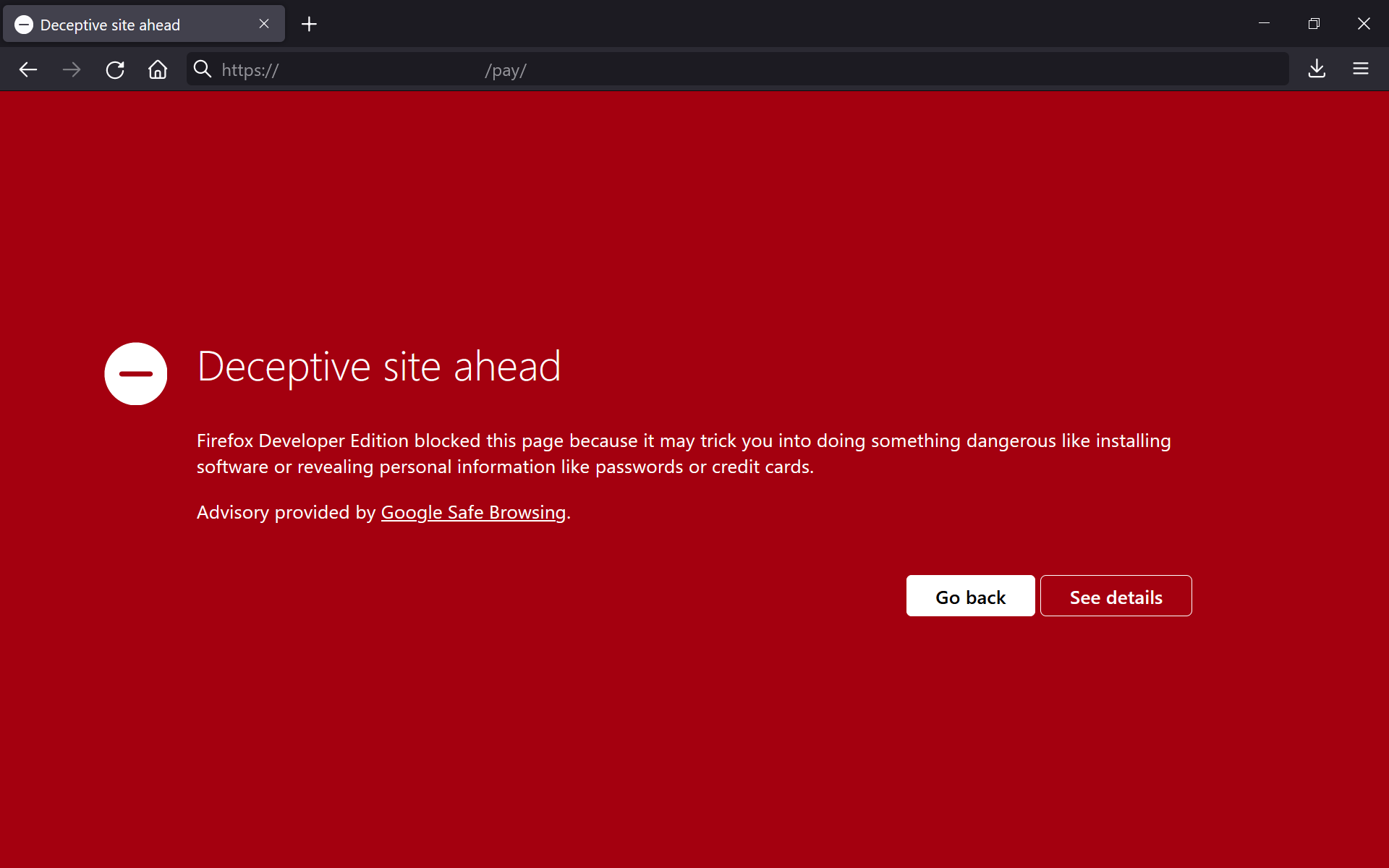

Na ta način bo uporabnikom blokiran dostop do zlonamerne spletne strani že v spletnem brskalniku. Običajno večje kot je število prijav nevarnih povezav hitrejše se izvede blokada strani v brskalniku zato je vsaka dodatna prijava nevarne povezave dobrodošla.

Za najboljšo prijavo je smiselno, da se vse povezave preveri preko storitev za preusmeritev in vse preusmerjene povezave prijavi kot nevarne. Običajno zlonamerne osebe uporabljajo preusmeritve, da bi se izognile antivirusni ali drugi varnostni zaznavi.

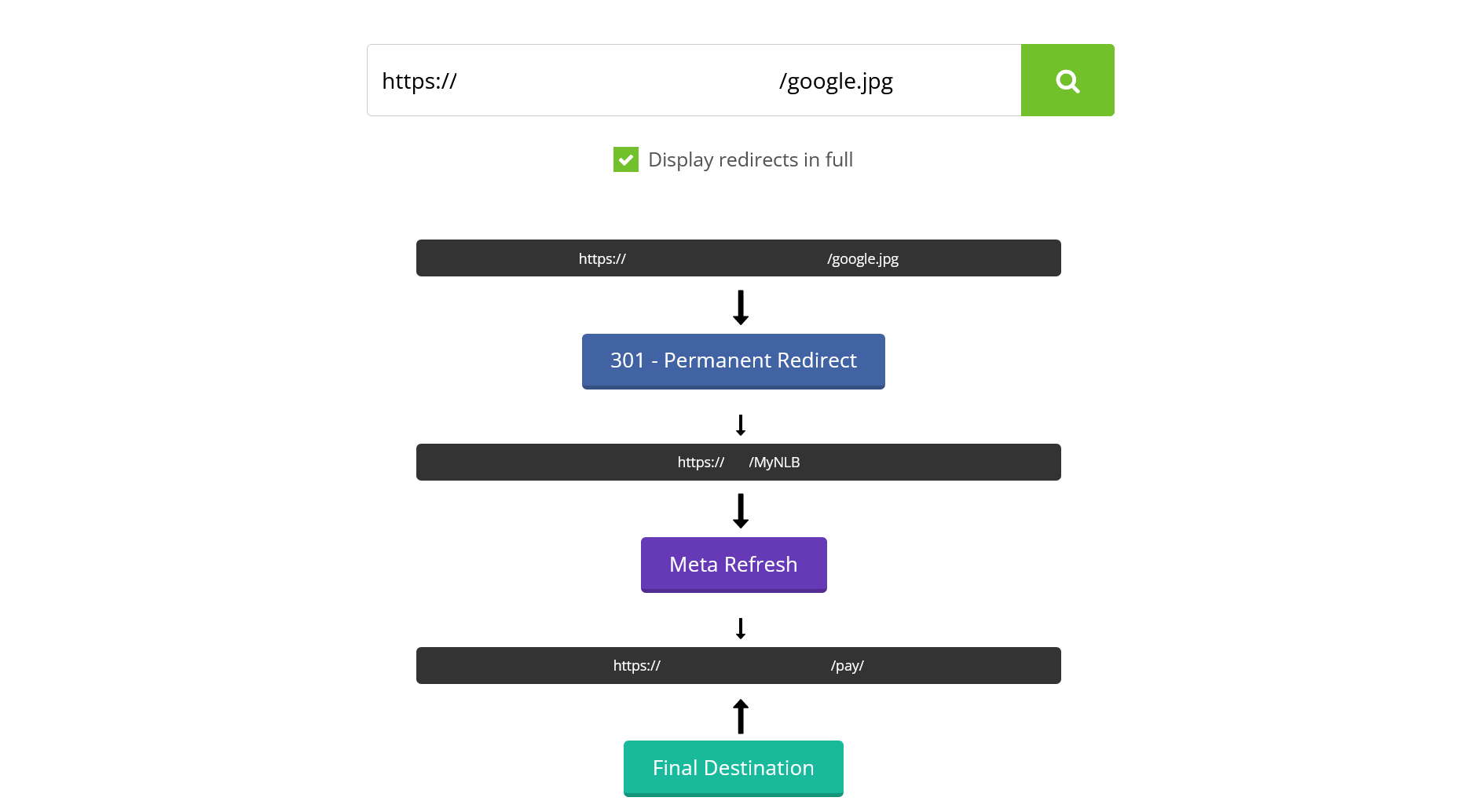

Primeri storitev za preveritev preusmeritev povezav:

Primer nevarne povezave, ki je preusmerjena do končnega portala za phishing:

Kako analizirati prejeto sporočilo

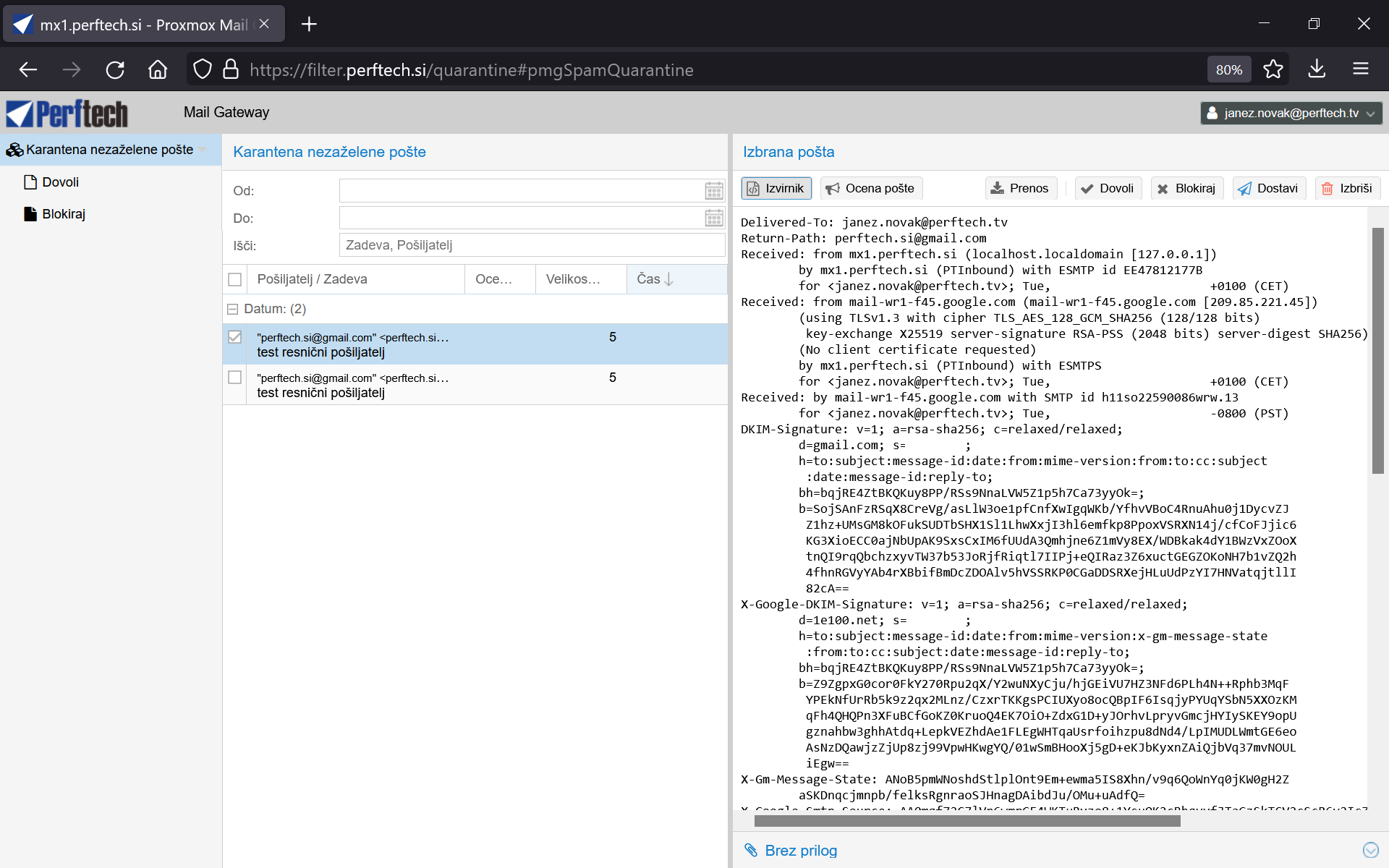

Analiza izvirnik karantena

V primeru, da bi želeli analizirati prejeto sporočilo v karanteni lahko to naredite preko analize glave pošte (ang. email header). Če uporabite gumb Izvirnik v karanteni za nezaželeno pošto se bo prikazala celotna glava pošte iz katere so razvidni vsi diagnostični podatki sporočila.

Iz slike vam podatek from: mail-wr1-f45.google.com (mail-wr1-f45.google.com [209.85.221.45]) prikaže strežnik pošiljatelja za to sporočilo.

IP pošiljatelja lahko potem preverite na različnih straneh za znake pošiljanje nezaželene pošte npr. abuseipdb.com mxtoolbox.com/blacklists, talosintelligence.com, xforce.ibmcloud.com.

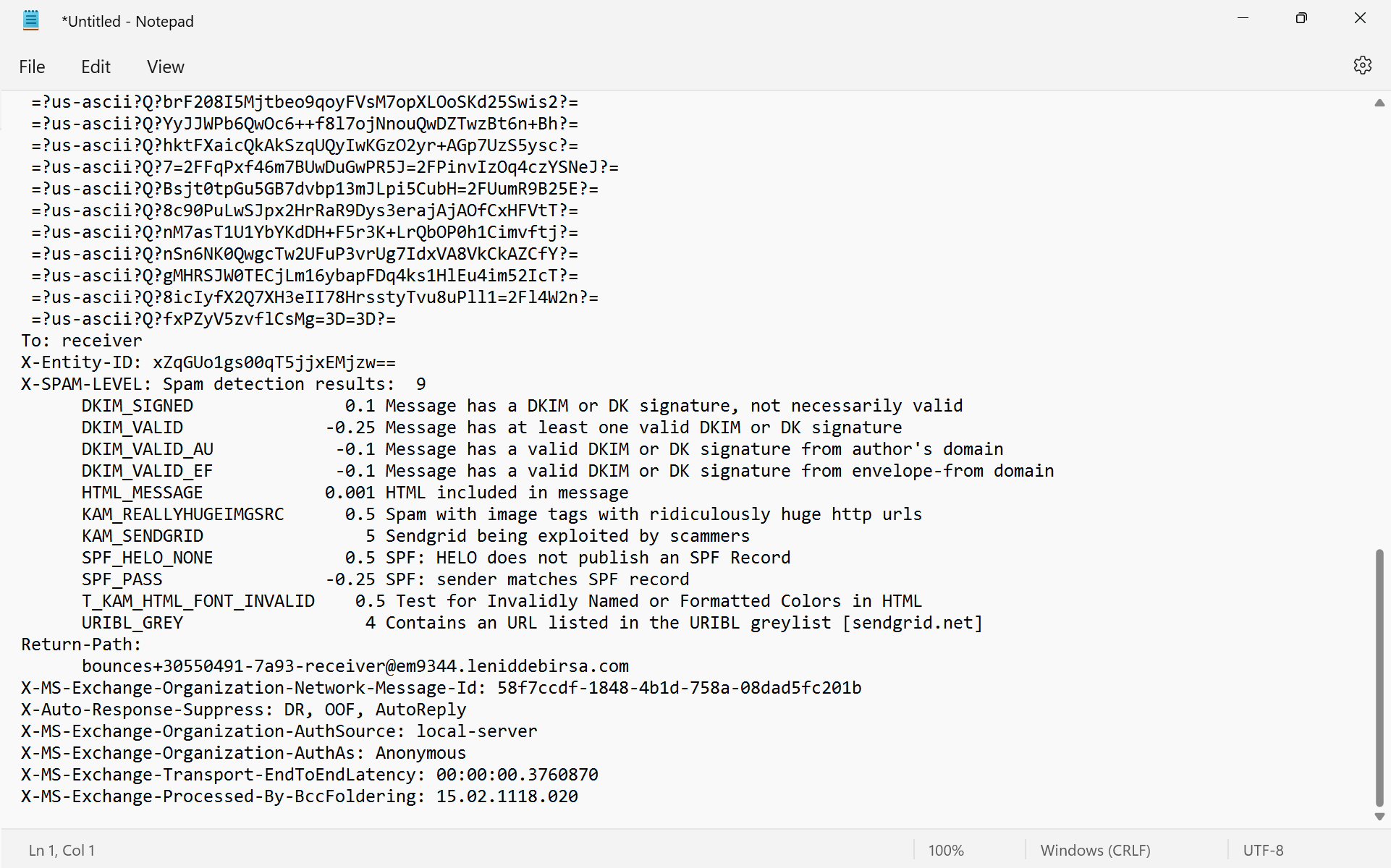

Analiza izvirnik outlook

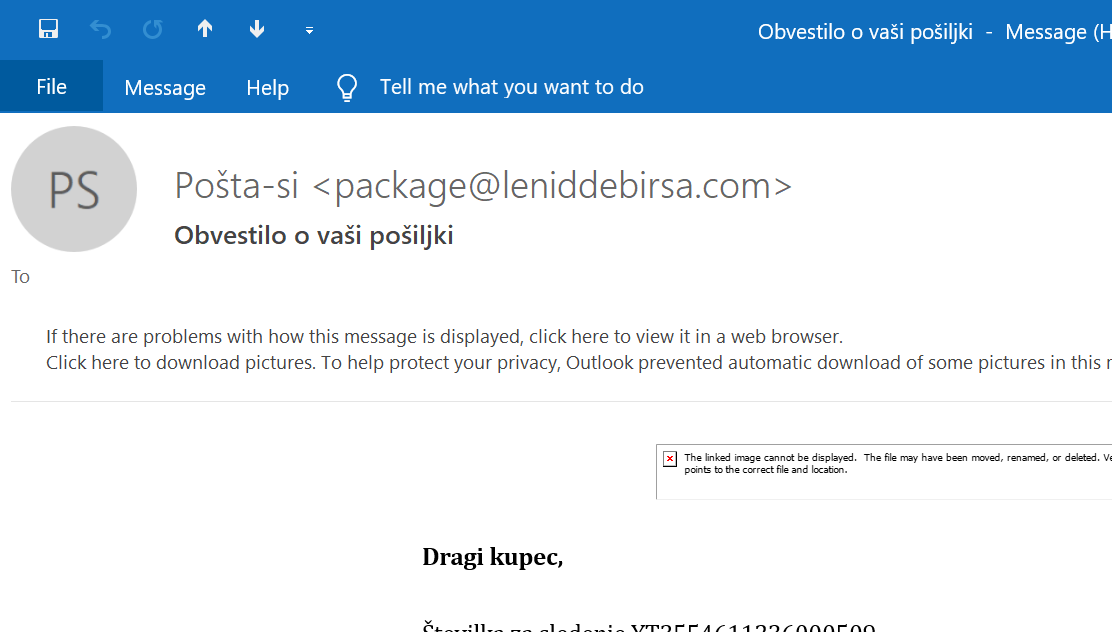

V primeru prejema nezaželene pošte, ki je bila dostavljena v poštni predal lahko preverite glavo pošte (ang. email header) preko vašega poštnega odjemalca.

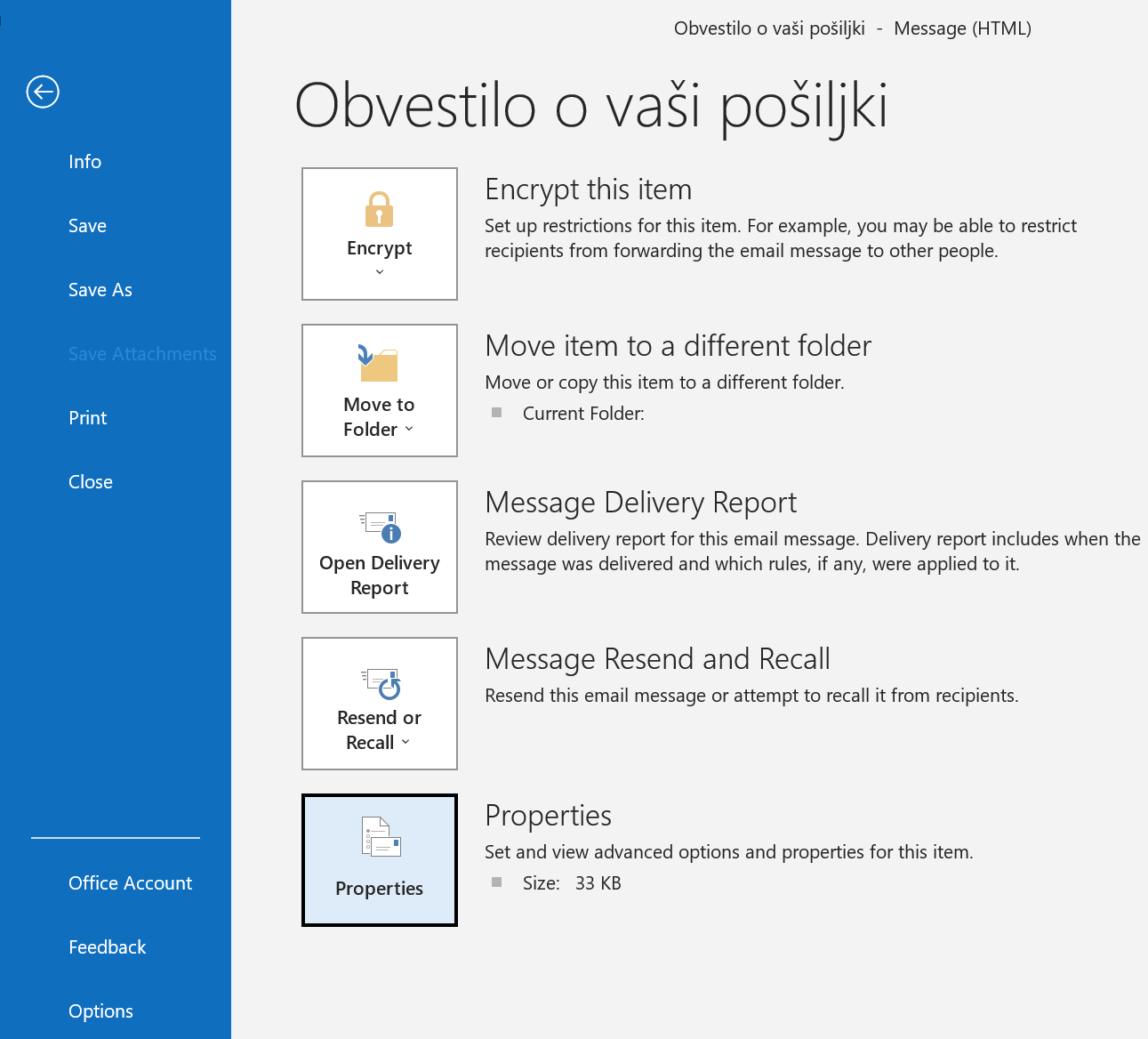

Za outlook dvakrat kliknete na sporočilo, da se celozaslonsko odpre sporočilo. Potem izberete na levi zgornji strani meni Datoteka (ang. File).

Potem izberite gumb Lastnosti (ang. Properties).

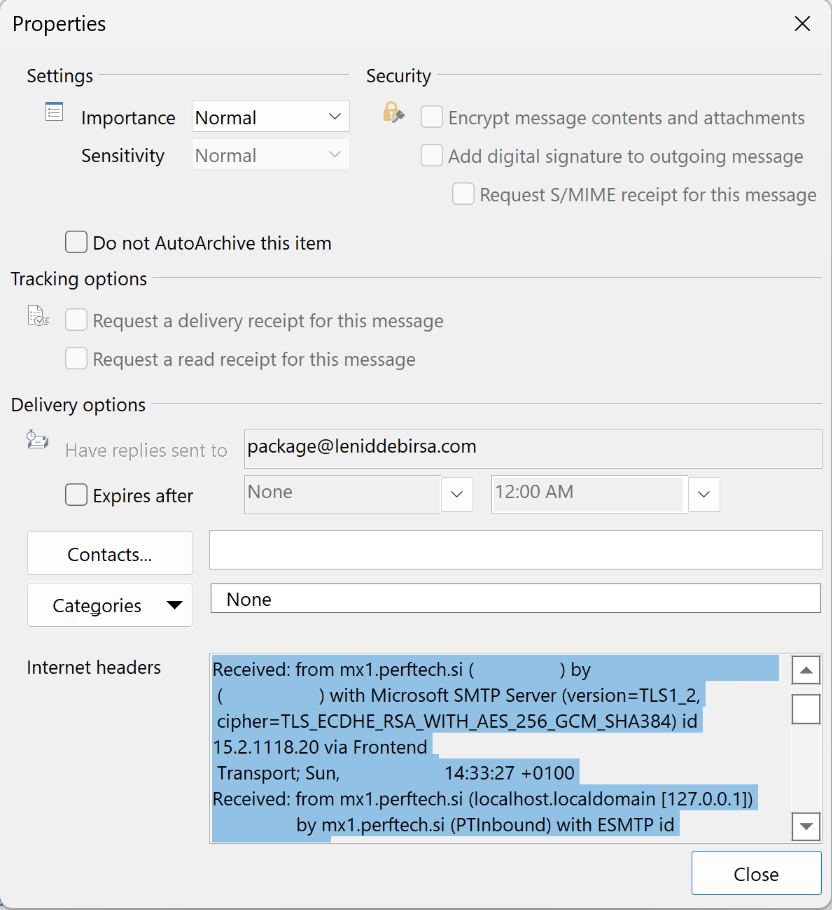

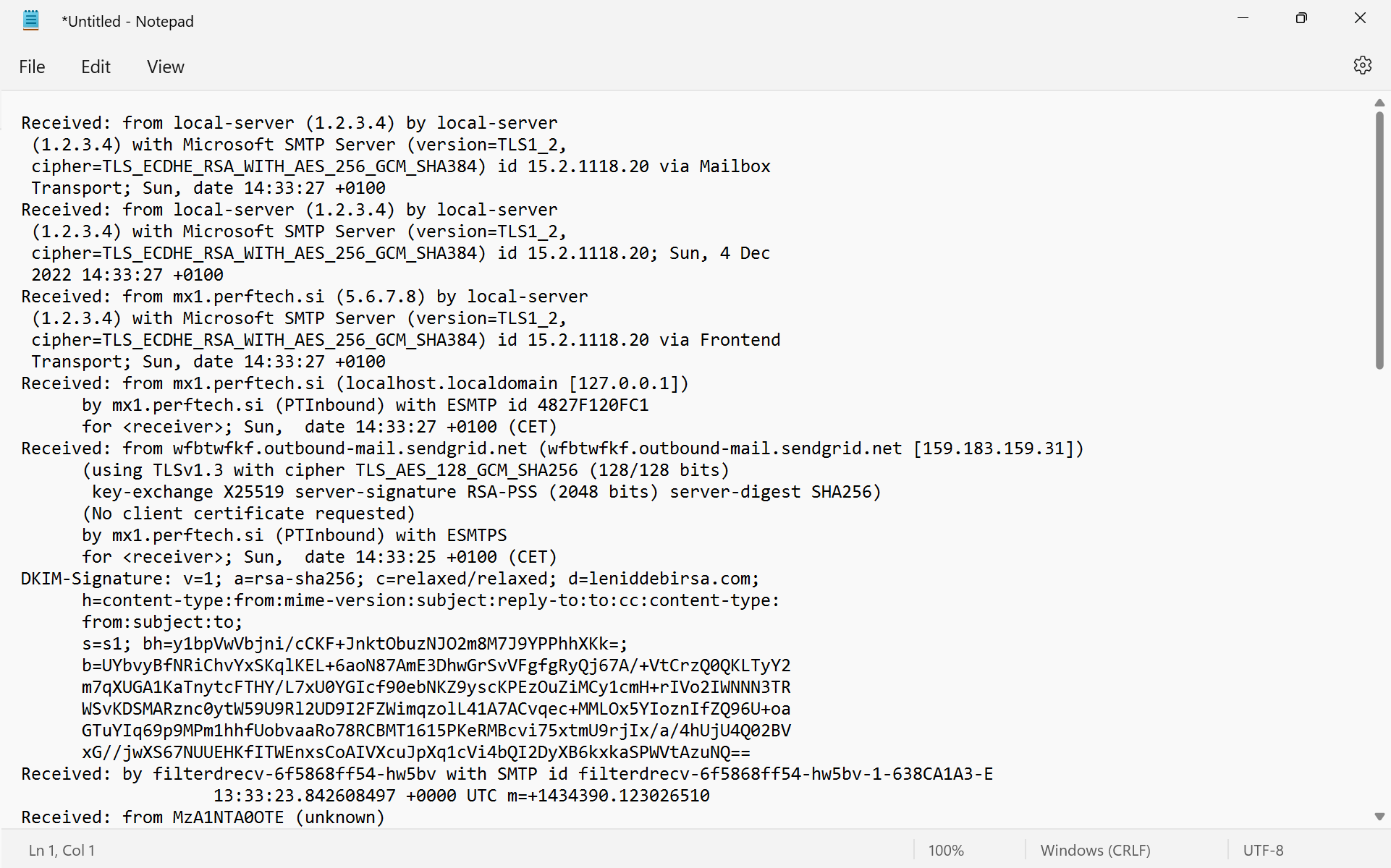

Iz okna Internetne glave (ang. Internet headers) označite celoten text z uporabo

tipkovnice CTRL + A označite celotno vsebino in CTRL + C, da kopirate celotno vsebino.

Odprite Beležko ali drugi urejevalnik besedila in prilepite vsebino z uporabo tipkovnice CTRL + V.

V tem primeru gre za strežnik pošiljatelja Received: from wfbtwfkf.outbound-mail.sendgrid.net (wfbtwfkf.outbound-mail.sendgrid.net [159.183.159.31]), ki je običajno tarča zlorabe in pošiljanja nezaželene pošte. So pa podjetja, ki uporabljajo storitev sendgrid.net za pošiljanje čisto legitimne pošte tako, da jih ne moremo v celoti blokirati ker potem na ta način blokiramo tudi legitimno pošto.

IP pošiljatelja lahko potem preverite na različnih straneh za znake pošiljanje nezaželene pošte npr. abuseipdb.com mxtoolbox.com/blacklists, talosintelligence.com, xforce.ibmcloud.com.

Na koncu glave sporočila je tudi vidna spam ocena, ki jo je dodelil naš filter pošte. V tem primeru X-SPAM-LEVEL: Spam detection results: 9.

Kako preveriti ali gre za pravega pošiljatelja pošte?

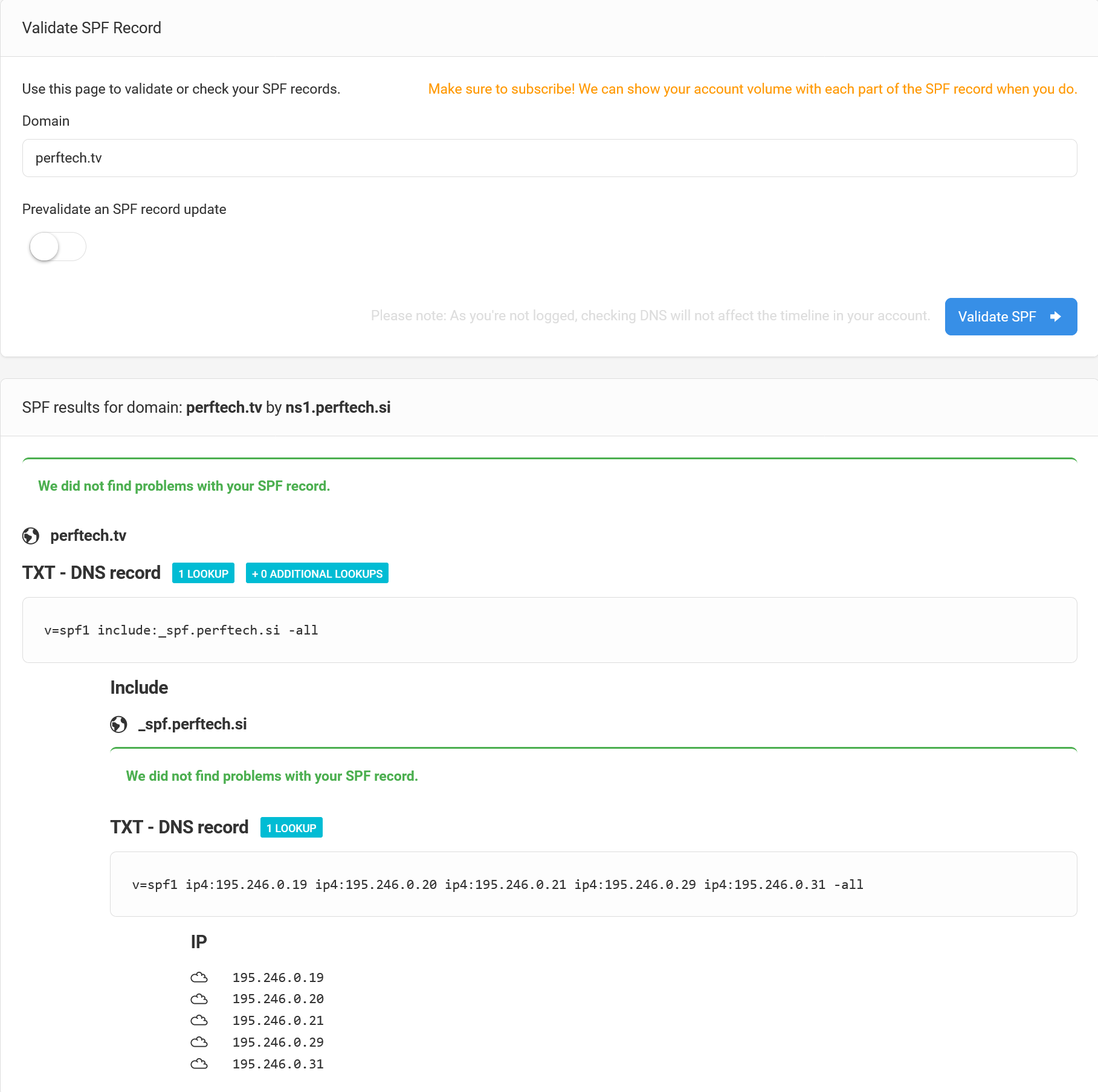

Eden najboljših načinov za preveritev ali gre za pravilni strežnik, ki je poslal pošto je SPF zapis na domeni pošiljatelja. V primeru, da gre za nastavljeno domeno po dobri praksi bo tudi SPF zapis pravilno nastavljen in bodo v SPF zapisu navedeni IP naslovi strežnikov iz katerih lahko pričakujete pošto za to domeno.

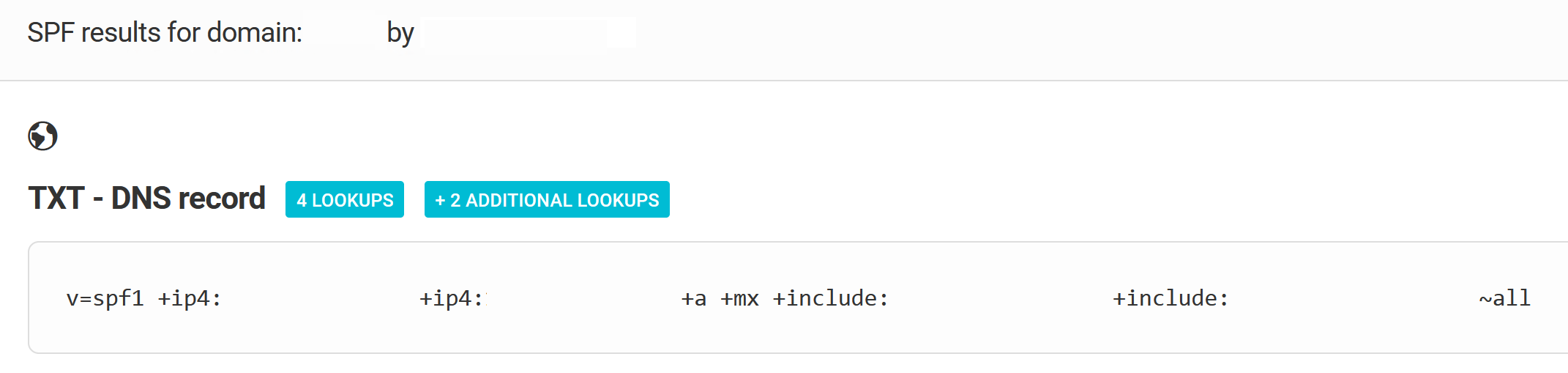

Za preveritev SPF zapisov priporočamo stran app.dmarcanalyzer.com/dns/spf?customerid=0 katera vam vizualno prikaže kateri strežniki so definirani kot varni pošiljatelji za določeno domeno. Primer za domeno perftech.tv prikazan na sliki spodaj.

Iz slike spodaj je lepo razvidno iz katerih IP naslovov lahko pričakujete pošto za domeno perftech.tv. SPF politika je nastavljena na način -all kar pomeni, da naj bo pošta zavrnjena v primeru, da nekdo v imenu domene perftech.tv pošlje pošto iz strežnikov, ki niso navedeni v SPF zapisu. Na ta način se začiti domeno pred zlorabo (priporočilo domene je, da poštni strežniki zavrnejo pošto, ki kršijo to politiko). SPF FAIL nastavitev tudi upošteva naš filter za pošto in bo pošto zavrnil v primeru, da to politiko krši pošiljatelj pošte. Samo administratorji DNS zapisov domene lahko nastavijo kakšno politiko naj poštni strežniki upoštevajo in nam na ta način dajo smernice kaj narediti v primeru, da nekdo pošlje pošto, ki krši nastavljeno politiko na njihovi domeni. To je tudi eden pogostih načinov zakaj se zgodi blokiranje pošte (običajno zaradi pošiljanje pošte iz napačnih strežnikov kot so navedeni v SPF zapisu) ali napačnih nastavitev na domeni ali strežniku za pošto.

V primeru, da domena pošiljatelja nima dodanih SPF zapisov, ali pa so zapisi napačno nastavljeni je veliko težje ugotoviti iz katerih strežnikov bi morala priti pošta domene. Potem je edini način, da se preveri glavo pošte in iz IP naslova preko ripe.net baze poskuša ugotoviti kakšna omrežja uporablja podjetje. Običajno je uporabna tudi preveritev na abuseipdb.com, kjer so običajno na voljo poročila glede zlonamernih dejavnostih IP naslovov. Nekatera podjetja uporabljajo isti strežnik za prihodno in odhodno pošto tako, da je preveritev MX zapisov lahko tudi uporabna tehnika kako ugotoviti iz katerih strežnikov bi morala priti pošta za neko domeno.

Kako nastaviti SPF zapis po dobri praksi

V primeru, da ima vaš strežnik za odhodno pošto javni IP naslov 1.2.3.4 in je ime vaše domene demo.si predlagamo naslednji SPF zapis:

| Domain | TTL | Class | Type | SPF specification (message, value) |

|---|---|---|---|---|

| demo.si. | Prevzeto | IN | TXT | v=spf1 ip4:1.2.3.4 -all |

V primeru, da imate več strežnikov, ki pošiljajo pošto v imenu vaše domene potem ne pozabite dodati vse IP naslove teh strežnikov v SPF zapis. V nasprotnem primeru bo prišlo do blokiranja sporočil saj bodo sporočila iz strežnikov, ki niso dodana v SPF zapisu kršila vašo nastavljeno SPF politiko. Npr. če imate aplikacijski strežnik, ali spletno stran ki ravno tako pošilja pošto v imenu domene demo.si in je na javnem IP naslovu 5.6.7.8 bi vaš SPF zapis izgledal takole:

| Domain | TTL | Class | Type | SPF specification (message, value) |

|---|---|---|---|---|

| demo.si. | Prevzeto | IN | TXT | v=spf1 ip4:1.2.3.4 ip4:5.6.7.8 -all |

V primeru, da imate domene katere ne uporabljate za pošiljanje pošte je zelo priporočljivo, da jim nastavite naslednji SPF zapis:

| Domain | TTL | Class | Type | SPF specification (message, value) |

|---|---|---|---|---|

| demo.si. | Prevzeto | IN | TXT | v=spf1 -all |

Na ta način bodo vsi poštni strežniki zavrnili pošto poslano v imenu domene demo.si, zato ker je tako nastavljena SPF politika vaša domena pa ne bo zlorabljena za pošiljanje nezaželene pošte.

Za več priporočil in preveritev vaših SPF zapisov priporočamo naslednje spletne strani:

Kako nam poslati sporočilo v analizo

Običajno nam ni potrebno poslati sporočila v analizo saj imamo pripravljen velik honeypot predal, ki vsebuje veliko poštnih naslov kateri so običajno tarča nezaželene pošte na katerega sprejemamo pošto, ki je dostavljena skozi vse stopnje filtra. Primeri nezaželene pošte so iz tega honeypot predala. V primeru, da opazimo, da je nezaželena pošta dostavljena skozi filter pošte bomo tako pošto analizirali in poskusili prilagodili filter, da bo v prihodnje taka in podobna pošta blokirana ter, da ne bo legitimna pošta zaradi teh sprememb blokirana. V nekaterih primerih je to zelo teško izvesti saj zlonamerni pošiljatelji uporabljajo napredne tehnike, preusmeritve in spremembe v vsebini sporočila, da se izognejo zaznavi na filtru pošte. Običajno se zlonamerna pošta pošilja iz čisto novih, različnih domen, strežnikov, ki niso bili še nikoli uporabljeni za pošiljanje zlonamerne pošte zaradi tega je zaznava takih sporočil zelo zahtevna. Večina komponent v filtru za pošto se tudi samodejno posodablja glede na trende nezaželne pošte kar pomaga pri zaznavi novih zlonamernih sporočil.

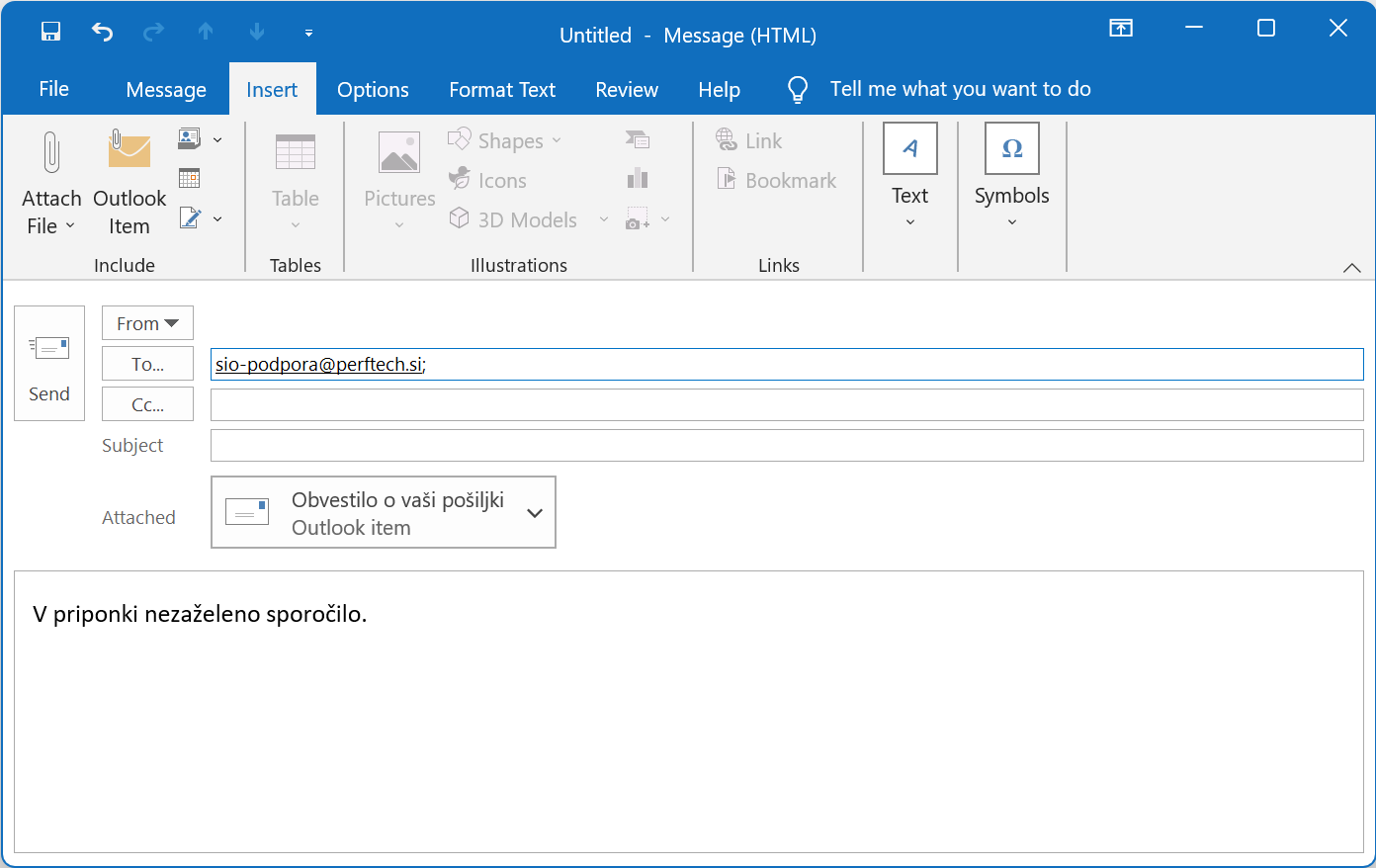

V primeru, da bi nam radi vseeno poslali sporočilo v analizo priporočamo, da nam pošljete nezaželeno sporočilo na sio-podpora@perftech.si kot priponko običajno je to .msg ali .eml datoteka.

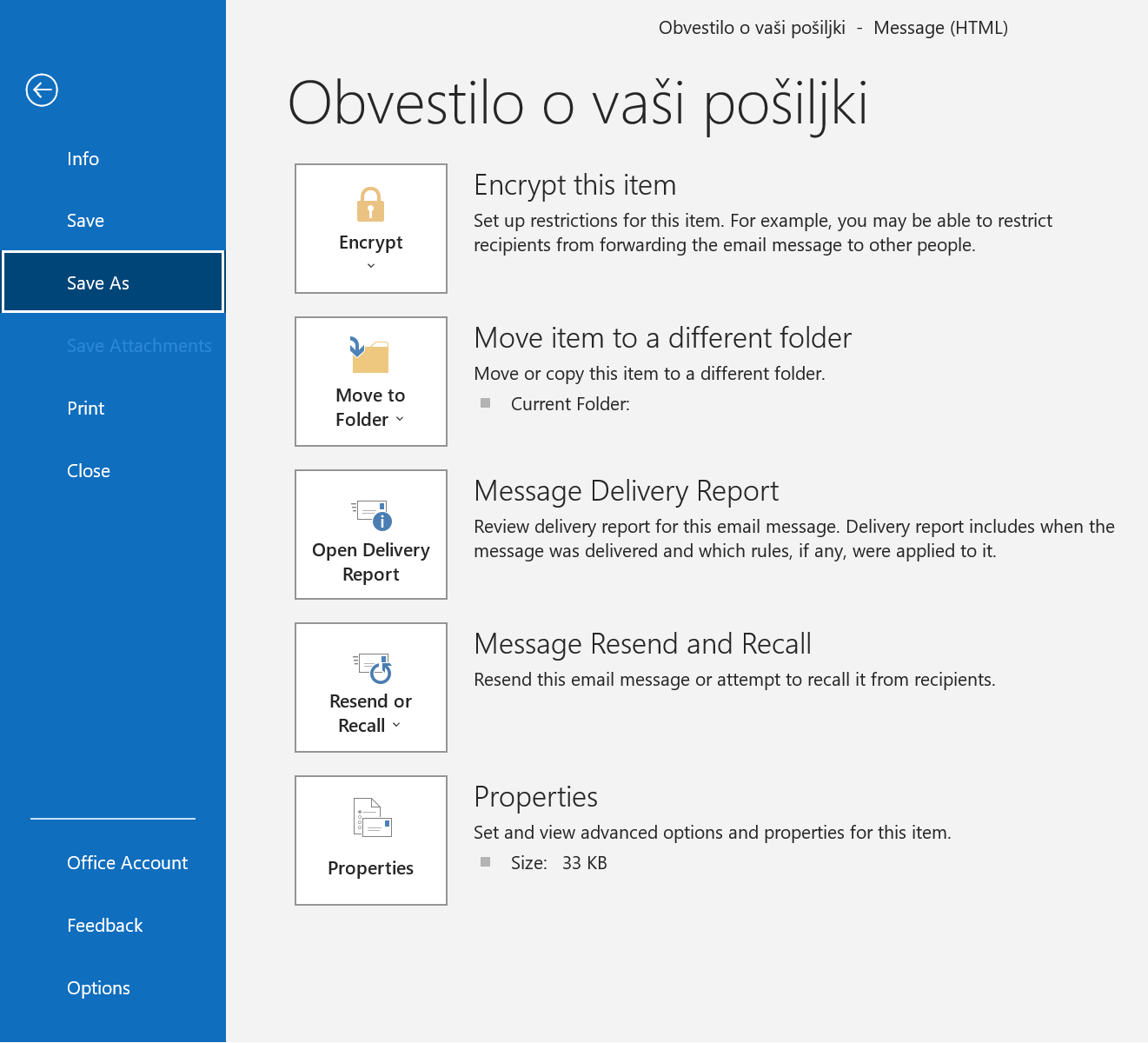

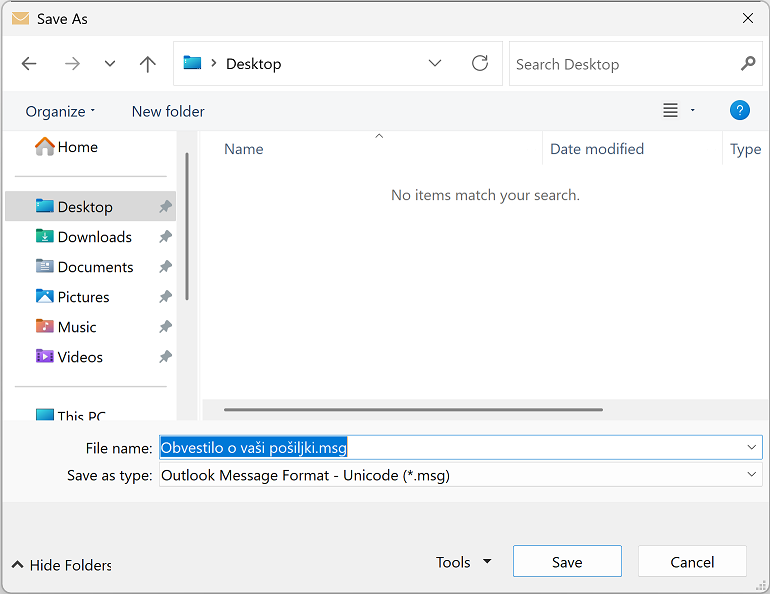

Za outlook dvakrat kliknete na sporočilo, da se celozaslonsko odpre. Potem izberete na levi strani zgoraj meni Datoteka (ang. File).

Izberite na desni strani meni Shrani kot (ang. Save As).

Shranite datoteko na poljubno mesto npr. na namizje.

Pošljite nam ravno kar shranjeno datoteko kot priponko na sio-podpora@perftech.si.

Problematika dodajanja globalnih izjem na filter za pošto

V tem trenutku bomo še obdržali globalno dovoljene in globalno blokirane izjeme na filtru za pošto vendar glede na odziv in delovanje uporabniške karantene bi radi zmanjšali število teh izjem na minimalno še posebej sedaj, ko je možno dodajanje uporabniško blokiranih in dovoljenih pošiljateljev za vsakega poštnega uporabnika. Vsaka globalna izjema je dodatna varnostna luknja in možnost za dostavo nezaželene pošte mimo filtra zaradi tega bi radi te izjeme zmanjšali na minimalno število.

V primeru, da uporabniki dodajo izjeme samo za tiste pošiljatelje, ki so napačno zaznani kot nezaželeni se poveča varnost za vse ostale uporabnike pošte. Mi pa lahko prilagodimo filter, da bo še boljše deloval in potencialno nezaželeno pošto dostavil v karanteno.

Globalne izjeme je zelo teško pravilno dodati oz v nekaterih primerih nemogoče dodati brez, da se omogoči tudi dostavo zlonamernim pošiljateljem mimo filtra. To ni omejitev našega sistema za filtiranje temveč omejitev kako deluje SMTP protokol. Za izjemo domene pošiljatelja v primeru, da ima domena nastavljene napačne nastavitve na domeni ali poštnem strežniku, potem pa dodamo izjemo lahko nekdo drugi (običajno zlonamerni pošiljatelj) z napačnimi nastavitvami (se predstavlja na drugačen način kot je v resnici) pošlje pošto v imenu domene, ki je bila dodana kot izjema mimo filtra. To je tehnika ponarejanje naslova pošiljatelja (ang. email from address spoofing). V primerih dodajanja izjem na IP naslov ali IP omrežje pa običajno več kot ena stranka uporablja strežnik za pošiljanje pošte in če se doda tako izjemo potem se omogoči dostavo zlonamerne pošte največkrat so to globalni ponudniki poštnih storitev kot npr. Google, Microsoft, Yahoo. Ni realno pričakovati, da bodo vsi pošiljatelji poskrbeli, da bodo imeli zadeve pravilno nastavljene na storitvah za pošto. Zadeve se zelo hitro zelo zakomplicirajo če bi bilo potrebno za vsakega pošiljatelja in izjemo potrebno nastaviti na kakšen način naj se dela preverjanje pošiljatelja ali preverjanje pošte zadeva enostavno ni realna in izvedljiva in sistemi za filtiranje pošte takega načina dodajanja izjem ne podpirajo.

V idealnem okolju bi bila vsa sporočila prevzeto blokirana in bi vsak, ki bi želel dostaviti sporočilo bi potreboval prvo poslati zahtevo za pošiljanje pošte in potem bi se izmenjali "varnostni ključi" (potrebna ročna preveritev, da so to pravi ključi pošiljatelja) ali drugi način verifikacije pošiljatelja in potem bi pošiljatelja bilo potrebno dodati na listo "varnih pošiljateljev". V realnem svetu je tak sistem nepraktičen in nesmiselen, ker zahteva ogromno administrativnega dela in zmanjša hitrost izmenjave informaciji je pa to način kako običajno delujejo varni sistemi. Minimalno število dostopov, pravic, izjem, ki se jih redno zmanjšuje in preverja. Te izjeme zastarajo zato jih je potrebno redno ročno ali samodejno preverjati ter odstraniti če niso več veljavne. Samo na tak način se lahko zagotovi najbolj varen sistem. Brez integritete ni varnosti in brez dobrega inženiringa ravno tako ni varnosti. V primeru SMTP je izjemno teško zagotoviti dobro varnost, ko je že sam protokol sam po sebi ne varen.

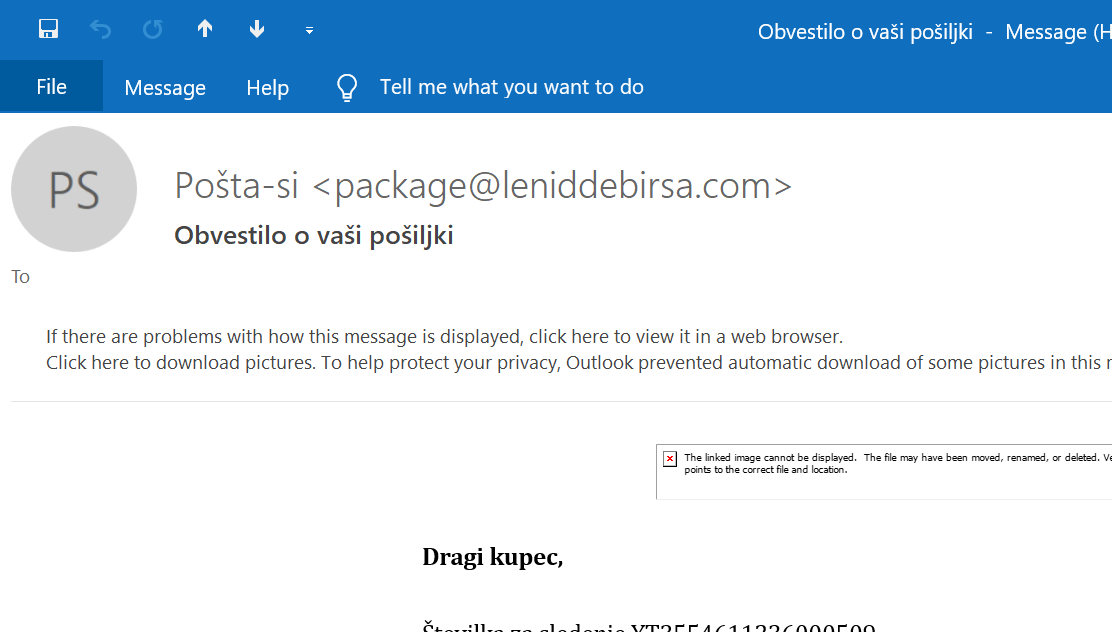

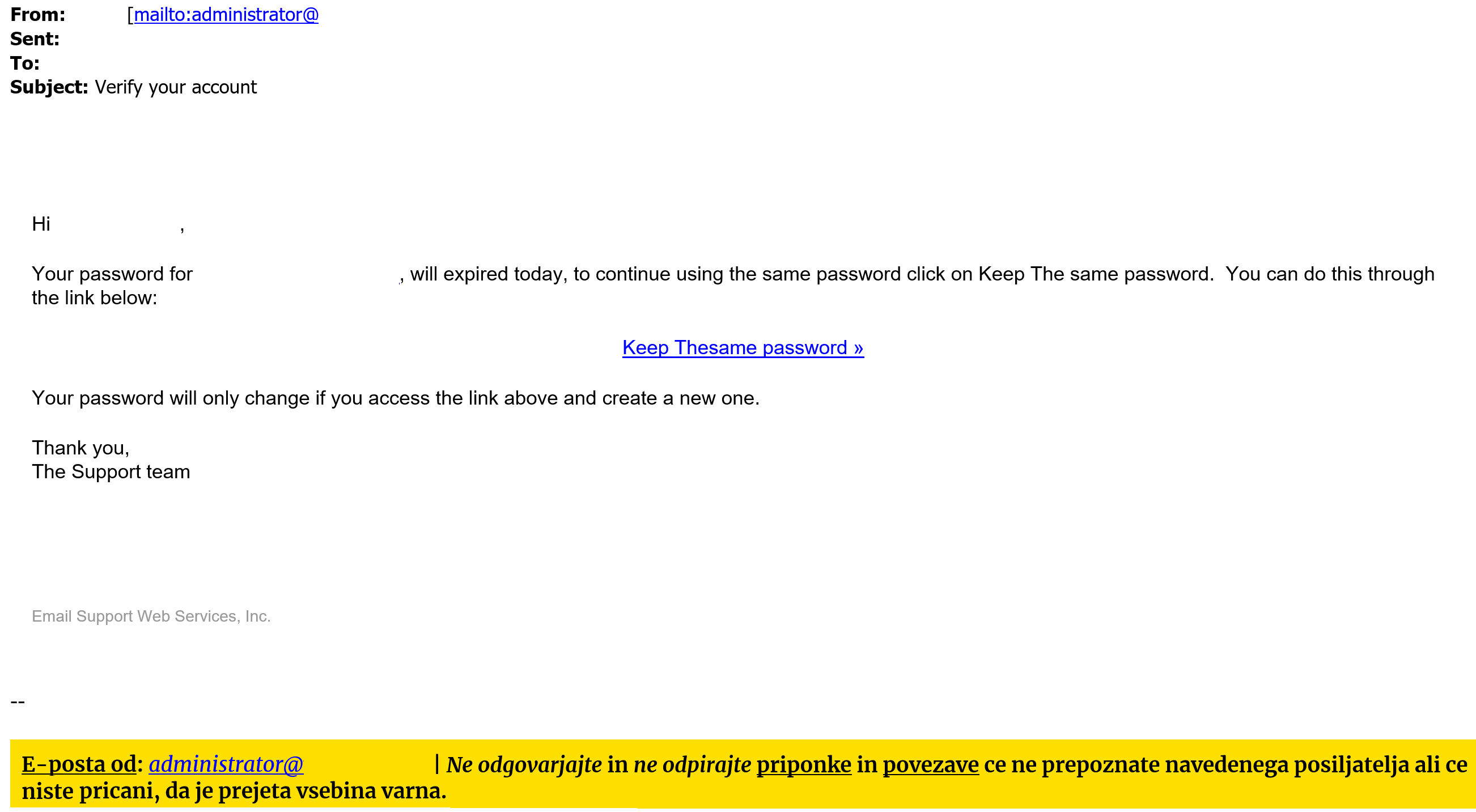

Primer ponarejanje naslova pošiljatelja zaradi napačne konfiguracije domene

Zaradi napačne konfiguracije domene pošiljatelja (SPF zapis) je mogoče pošiljati pošto v imenu domene pošiljatelja iz strežnikov, ki so zlonamerni in niso od domene resničnega pošiljatelja. To je tehnika ponarejanje naslova pošiljatelja (ang. email from address spoofing).

SPF zapis je bil nastavljen kot SOFTFAIL, kar ni priporočljiva nastavitev:

Zaradi tega priporočamo vsem IT administratorjem, da zagotovijo pravilno nastavitev SPF zapisov na njihovih domenah in na ta način zaščitijo domeno pred zlorabo. Za vse naše stranke, ki gostujejo DNS zapise pri nas in pošiljajo ali filtirajo pošto preko nas imamo te nastavitve pravilno nastavljene, za stranke, ki imajo gostovanje DNS zapisov kje drugje pa jim vedno priporočamo, da nastavijo SPF politiko na FAIL, da se zagotovi najboljša zaščita domene pred zlorabo.

To je osnovna nastavitev, ki je začetek za varno dostavo pošte za vašo domeno. Za bolj napredno začito domene je potrebno implementirati tudi DKIM in DMARC zaščito vendar za implementacijo te zaščite je potrebno vedeti iz kje vse pošiljate pošto in za vse te vire zagotoviti, da pravilno deluje tudi DKIM podpisovanje. Potem se aktivira DMARC monitoring domene in se validira, da so vsi viri pravilno DKIM in SPF podpisani potem pa se lahko aktivira tudi striktna politika DMARC. DMARC implementacijo postopoma implementiramo pri vseh strankah katere imajo storitve pošte pri vendar zahteva zahteva veliko več časa za implementacijo. Če ne pošiljate pošto v imenu vaše domene iz veliko različnih virov se lahko to implementira relativno hitro in se tako zaščiti vašo domeno še boljše proti zlorabi.

Primer dostavljenega sporočila v imenu domene pošiljateja (zloraba domene) iz zlonamernega strežnika. Naziv pošiljatelja bi lahko bil karkoli npr. ime.priimekdirektorja@example.com in bi bila pošta normalno dostavljena.

Povezava v sporočilu ob času prejema sporočila ni bila zaznana preko nobenega od 92 antivirusnih programov, ki jih podpira virustotal.com.

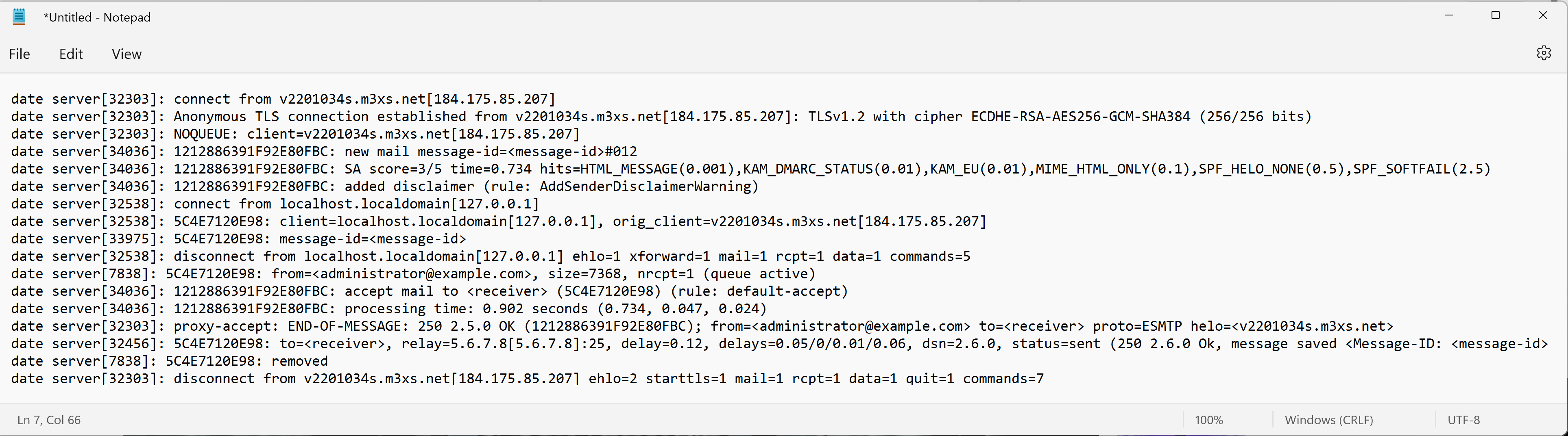

Anonimiziran dnevnik iz strežnika za to sporočilo:

Kot vidite na sliki so bile zaznave glede na vsebino in nastavitve na strežniku na tem sporočilu:

- HTML_MESSAGE(0.001)

- KAM_DMARC_STATUS(0.01)

- KAM_EU(0.01)

- MIME_HTML_ONLY(0.1)

- SPF_HELO_NONE(0.5)

- SPF_SOFTFAIL(2.5)

V primeru, da bi bil pravilno nastavljen SPF zapis na domeni, ki je bila zlorabljena bi bilo tako sporočilo blokirano saj naše nastavitve na filtru upoštevajo SPF FAIL politiko in to sporočilo bi bilo poslano iz strežnikov, ki ne bi bili navedeni v SPF zapisu zaradi tega bi prišlo do zavrnitve Recipient address rejected: Rejected by SPF.

V primeru SPF_HELO_NONE, SPF_SOFTFAIL ni priporočljivo povečati te spam ocene zato ker potem bi bila blokirana velika večina sporočil zato ker večina pošiljateljev ne upoštevajo dobre prakse pri nastavitvah domene ali nastavitvah strežnikov. Zaradi tega je varnost za vse ostale uporabnike pošte na svetu nižja ker ne moremo nastaviti agressivne politike za filtiranje. Vedno je iziv kako nastaviti politike na tak način, da bo čim več sporočil pravilno blokiranih in čim majn napačno blokiranih glede na vse omejitve, ki obstajajo. Če bi vse domene in strežniki za pošto na svetu sledile dobri praksi potem bi bilo veliko majn nezaželene pošte saj bi lahko nastavili zelo agressivno politiko za filtiranje.

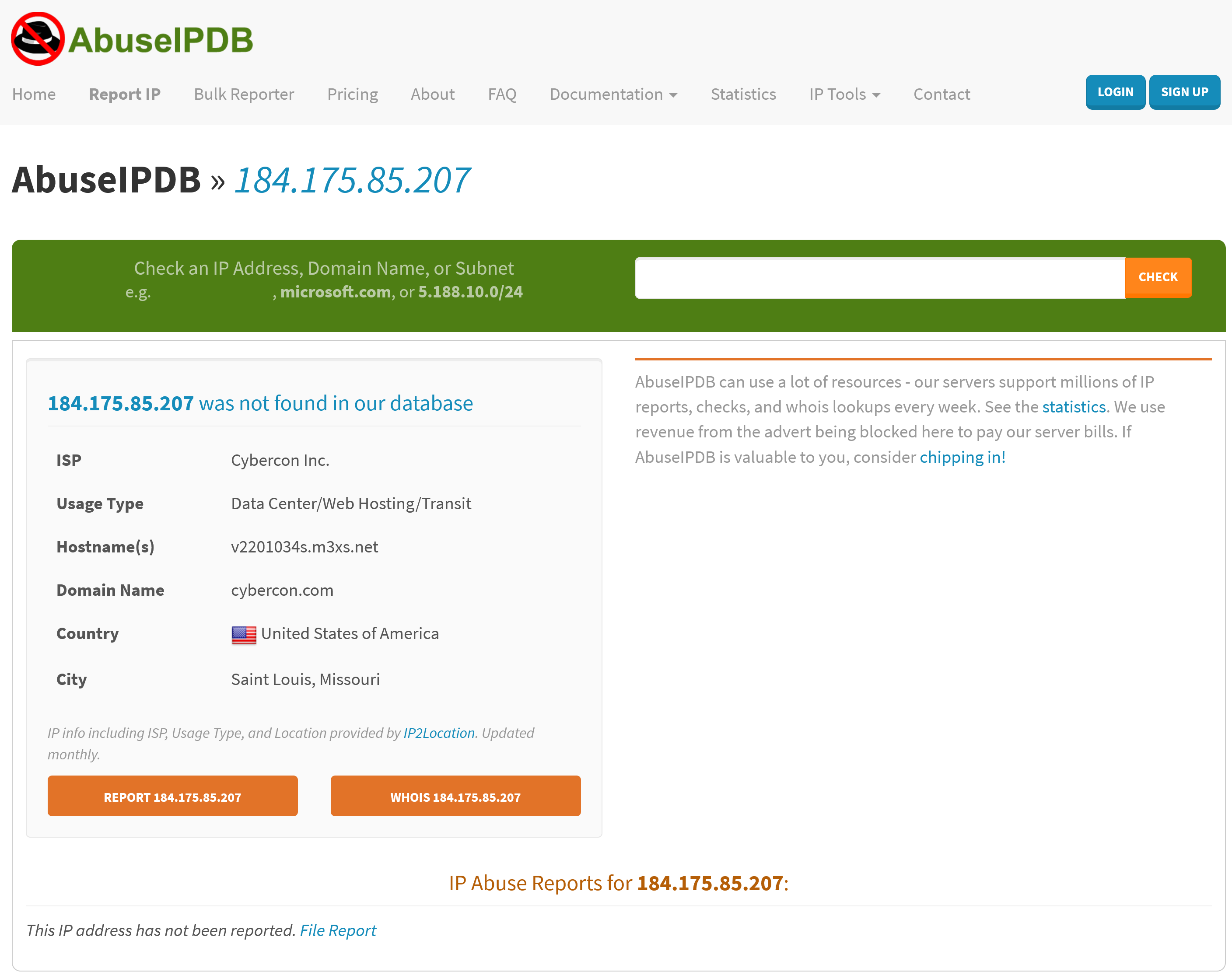

Strežnik v času prejma sporočila ni bil prijavljen kot zlonameren:

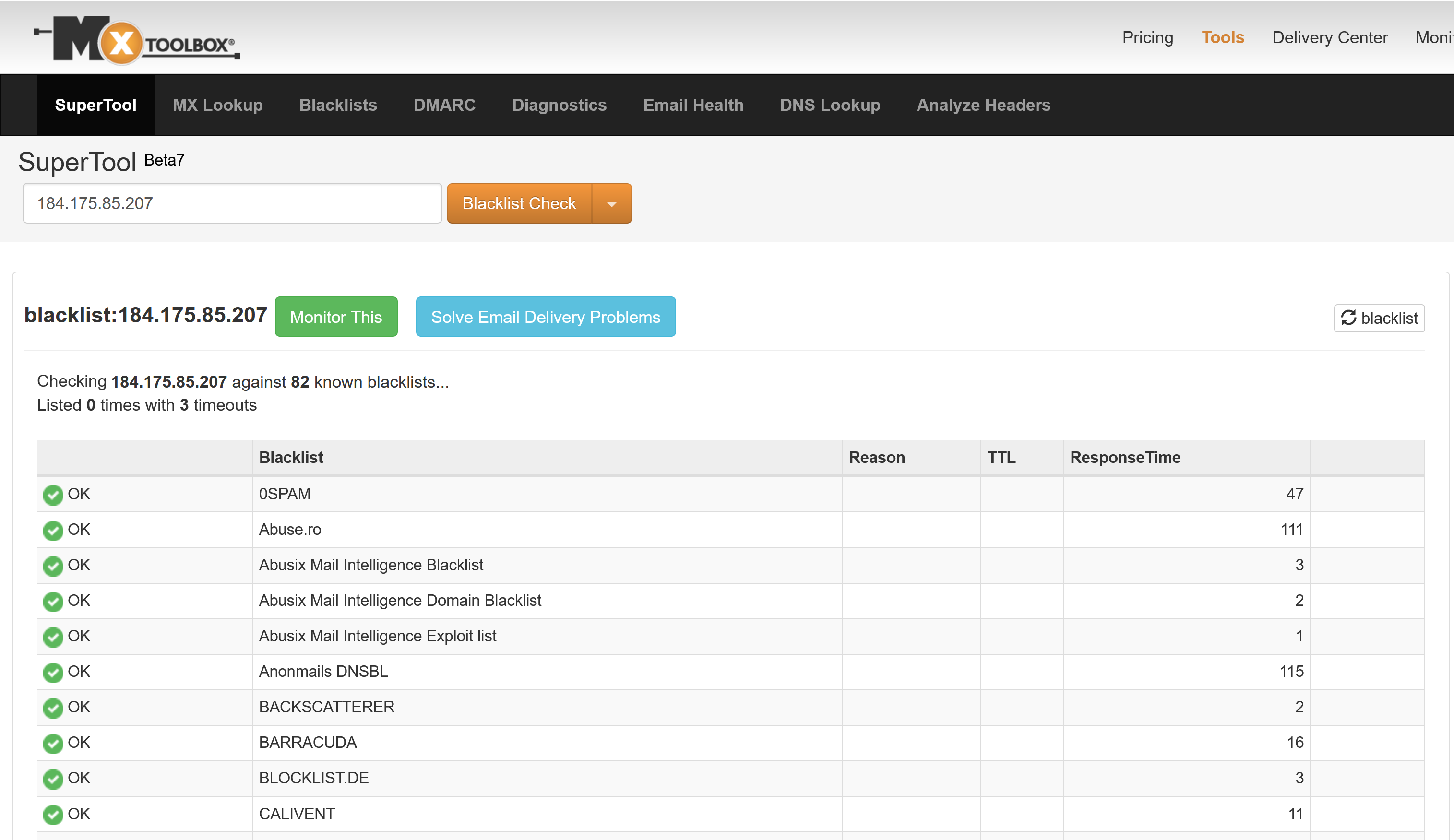

V času prejema sporočila strežnik ni bil na nobenem DNS seznamu blokiranih pošiljateljev:

To sporočilo bi bilo blokirano na našem filtru za pošto če bi bil pravilno nastavljen SPF zapis za domeno pošiljatelja. Zaznati tako sporočilo na kakšen drugačen način je zelo zahtevno saj so vsi indikatorji sporočila, da gre za "legitimno" sporočilo. Nobeden filter ni 100% neglede na to kako dobro deluje filtiranje pošte zaradi tega redno izobražujete vaše zaposlene o varni uporabi pošte in redno izvajajte phishing preizkuse saj je to najboljši način kako se prepreči zlorabo vaših uporabnikov. Za skoraj vsa sporočila je že iz prikaznega imena pošiljatelja, priponk, povezav, vsebine in namena sporočila možno zelo hitro zaznati, da gre za nezaželeno ali nevarno pošto.